ما هو فيروس اللهب وكيفية التعامل معها؟

تم اكتشاف فيروس جديد يسمى فلام من قبل شركة "كاسبيرسكي لاب". وفقا لممثليها، وهذا البرنامج هو أخطر ومعقدة من كل ما هو موجود اليوم.

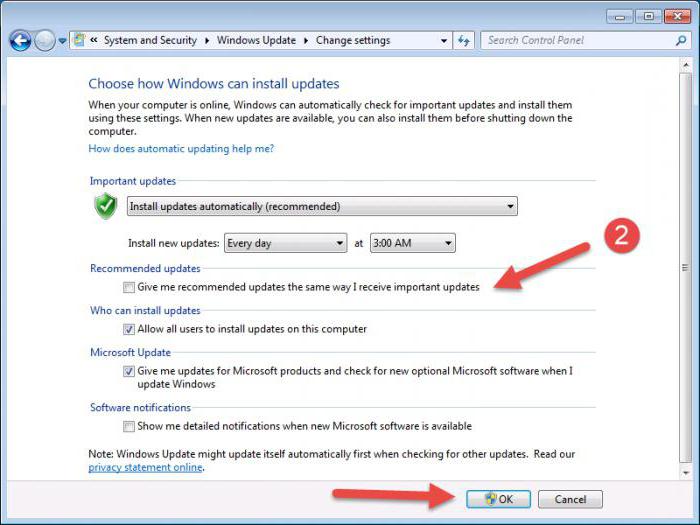

ومن المعروف اليوم أن أسلمالبرنامج كاسبيرسكي: الفيروس من التكوين في السؤال لا يمكن أن تدمر نظام الحماية التي أنشأتها هذه الفيروسات. ومع ذلك، قام متخصصو ميكروسوفت بالفعل بإنشاء تصحيح خاص لنظام تشغيل ويندوز. أنها قادرة على تخليص الكمبيوتر من واحدة من الفيروسات الأكثر خطورة - اللهب.

هذا التطبيق قادر على القضاء على الشهادات التي يحصل على فيروس اللهب على الجهاز مع ويندوز المثبتة حديثا.

خبراء ميكروسوفت لا يعرفون كيف حصلت مجرمي الإنترنت الوصول إلى شهادات الشركة وكيف تمكنوا من دمج البرامج الضارة في ويندوز.

لا يمكن استبعاد أن شهادات مايكروسوفت سقطت في أيدي المخادعين الآخرين بفضل المبدعين من لهب. وهذا، بالطبع، يمكن أن يؤدي إلى مشاكل إضافية.

التصحيح الجديد لديه المزيد من الخيارات لمنعانتشار اللهب، من لشفاء أجهزة الكمبيوتر المصابة بالفعل. عملت البرامج الضارة مع شهادة خاصة التي سرقت. الآن النظام غير قادر على التعرف على الشهادة، ولا يتم تثبيت الفيروس على الكمبيوتر.

استنادا إلى نتائج شركة مكافحة الفيروسات سيمانتيك،يستخدم فيروس اللهب تقنية بلوتوث لمراقبة واعتراض المعلومات من الأجهزة الأخرى. في بيان صحفي يشرح سيمانتيك أن الوظيفة التي تستخدم تقنية بليتوث يتم تنفيذها في وحدة بيتلجويس منفصلة. ويبدأ وفقا لقيم المعلمات التكوين التي تم تعيينها من قبل المهاجمين.

البحث عن جميع أجهزة بلوتوث المتاحةيتم تنفيذ عند بدء التشغيل. بعد الكشف عن الجهاز، مطلوب وضعه ويتم تسجيل المعلمات. بعد ذلك، يتم تكوين منارة بلوتوث. وهذا يعني أنه عندما يتم تشغيل بلوتوث، الكمبيوتر المصاب هو دائما مرئية من قبل الفيروس.

مع W32.يقوم فلامر بترميز المعلومات حول جهاز كمبيوتر يتم تلفه ثم تخزينه في حقل "وصف" خاص. إذا تم مسح البيئة من قبل أي جهاز بلوتوث تمكين أخرى، ثم يتم عرض حقل معين، في حين يعطي نفسه تماما.

حدد Symantec ثلاثة سيناريوهات يستخدم فيها Flame فيروسات Bluetooth:

1. في منطقة الوصول إلى جهاز الكمبيوتر المصاب ، المراقبة المستمرة لأجهزة Bluetooth. نتيجة لذلك ، من السهل جدًا على أحد المهاجمين الحصول على قائمة بالأجهزة المكتشفة المختلفة. في معظم الحالات - ستكون هذه الهواتف المحمولة مألوفة لدى الضحية. وبالتالي ، يمكن تتبع دائرة اتصال الضحية.

2. تتبع موقع الضحية. باستخدام الهاتف المحمول ، المعروف بالفعل بـ "المهاجم" ، يتم إجراء مراقبة سلبية ويتم تعقب موقع الضحية.

3. أوسع مجموعة من المعلومات. باستخدام التطبيقات ، يمكنك:

• أدخل دفتر العناوين ، وهو في هاتف شخص آخر ؛

• قراءة الرسائل القصيرة.

• التنصت على سماعة الرأس باستخدام جهاز Bluetooth ؛

• يمكن نقل البيانات المسروقة من خلال قنوات الاتصال للأجهزة الأخرى.

كل هذا يسمح لك بتجاوز جدران الحماية وأدوات مراقبة الشبكة. هذا هو السبب في أن المهاجم هو مفيد لاستخدام أجهزتهم الخاصة بتقنية بلوتوث، وهو ميل من المصدر.

توخي الحذر من أن فيروس Flame لا يدخل إلى هاتفك المحمول أو جهاز الكمبيوتر الخاص بك.

</ p>